Защита корпоративных документов, покидающих периметр ИС предприятия

Каждая компания обладает определенным спектром задач, связанных с защитой электронных документов от утечки и несанкционированного распространения. Но с развитием мобильных технологий понятие «периметра информационной системы предприятия» размывается, так как запрет на использование собственных устройств влечет за собой замедление бизнес-процессов и ближайшей перспективе и потерю доходов в долгосрочной. Также присутствует необходимость обмениваться различными документами с внешними контрагентами, например, аудиторами, партнерами, консультантами. Есть ли возможность сохранить контроль над документом, покидающим периметр ИС компании?

Почему защита и отслеживание исходящих документов не входит в функционал DLP

Существует мнение, что российские компании обладают собственным взглядом на построение системы DLP. Он заключается в том, что для обеспечения информационной безопасности достаточно контролировать исходящий трафик и с помощью контентного анализа выявлять перемещение конфиденциальных документов. В чем преимущества такого подхода? Во-первых, быстрые сроки внедрения: развернули решение, настроили основные параметры контентного анализа, которые у большинства компаний сходны, и система DLP внедрена. Во-вторых, усилия со стороны заказчика требуются минимальные – практически нужно принять только одно критическое решение: что делать, если система детектирует выход за периметр защищенного документа: блокировать или пропустить, отметив этот факт в журнале для дальнейшего разбирательства. В подавляющем большинстве случаев выбирается второй вариант, так как иное может нарушить бизнес-процессы и доставить массу неприятностей.

Давайте тогда посмотрим, в чем заключается подход западных систем DLP. Они позиционируют себя как универсальные решения для поиска, отслеживания и защиты конфиденциальных данных, где бы они ни находились. Такая универсальность достигается благодаря разработке полноценной политики ИБ, которая базируется на тщательном исследовании бизнес-процессов в течении минимум 3 месяцев. Однако для молодых и энергично развивающихся компаний выполнить такую процедуру бывает затруднительно, так как структура постоянно меняется, и выделение ресурсов на описание этих изменений, а также доработку системы ИБ выглядит как сизифов труд по тройной ставке. Поэтому в качестве базы выбирается контроль периметра информационной системы (ИС) компании и далее добавляются различные модули, чтобы закрыть индивидуальные задачи.

Отправка документов внешним контрагентам

Одной из таких дополнительных задач может стать контроль конфиденциальных документов, отправляемых внешним контрагентам в рамках рабочего процесса.

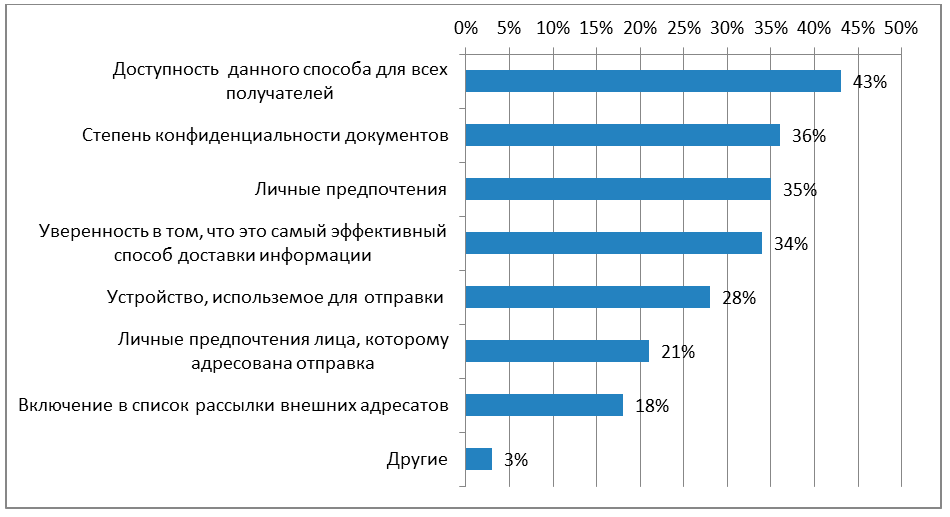

Аналитическая компания Forrester Research проводила исследования на тему используемых приложений и среди прочих задала своим респондентам следующий вопрос: «На каком основании Вы выбираете способ, с помощью которого обмениваетесь документами по рабочим вопросам?» Ответы, полученные от сотрудников компаний SMB из Канады, Франции, Германии, Великобритании и США, можно посмотреть на рисунке ниже

Источник: Forrsights Applications and Collaboration Workforce Survey.

Если считать, что первый результат является скорее обязательным условием при обмене информацией, то можно смело сказать, что лидирующую позицию занимает обеспокоенность о сохранении конфиденциальности документов. Это стало неотъемлемой частью бизнес-культуры каждого сотрудника. Можно ли сказать то же самое о российских работниках, особенно в сфере малого и среднего бизнеса?

Безусловно, угроза разглашения коммерческой тайны и риск потери контроля над интеллектуальной собственностью мотивируют внедрение системы безопасности, хотя бы на уровне регламентов внутри компании. После определения, какие данные относятся к конфиденциальным, компания определяет для себя приемлемые способы обмена чувствительной цифровой информацией.

Использование шифрования

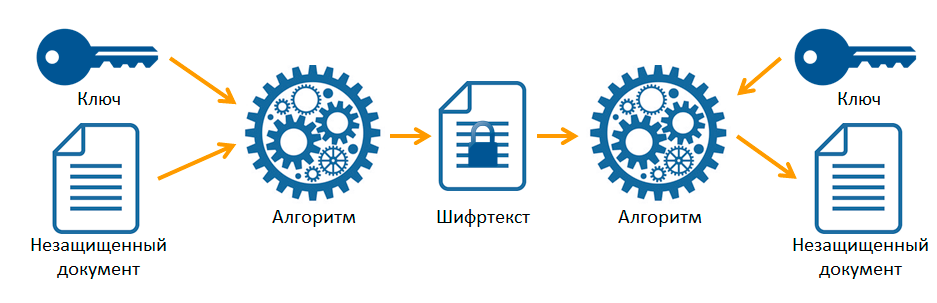

Самым простым способом защиты является использование шифрования для отправки сообщений по электронной почте. Как это работает? Файл, содержащий конфиденциальную информацию, преобразовывается особым образом, чтобы его нельзя было открыть без специального ключа. Человек, у которого такой ключ есть, расшифровывает файл и использует его в дальнейшем по своему усмотрению.

Рассмотрим, от каких угроз защищает шифрование. Приведем в пример известный сервис защищенной почты Lavabit, которым пользовался Эдвард Сноудон для своей переписки. Для защиты сообщений сервис использовал ключи TLC, и такая могущественная организация как АНБ не смогла раскрыть содержание писем своего бывшего сотрудника. Правда, в результате Lavabit был закрыт, но, как говориться, это уже совсем другая история.

Соответственно можно сделать вывод, что шифрование является эффективным инструментом для защиты электронных документов от намеренного перехвата или случайной утечки. В мире существует достаточно много систем шифрования: открытых и проприетарных. При этом большей популярностью пользуются открытые системы, так как их алгоритмы прозрачны, и компания точно знает, что происходит с защищаемой информацией.

В этой идеальной картине есть только одно «но», которое связано с угрозой, исходящей от получателя. Как было сказано выше, после расшифровки документ возвращается в изначальное состояние и его можно передать кому угодно для любых целей.

Защита от недобросовестного получателя

В исследовании Forrsights упоминалось, что среди прочего на выбор способа обмена информацией влияет включение в рассылку внешних адресатов. В такой ситуации главной задачей обычно является не сказать «лишнего». Как, например, в мае 2014 года стало известно, что пресс-служба Белого дома совершила ошибку – передала журналистам список участников брифинга с Бараком Обамой, забыв предварительно удалить из него имя американского резидента ЦРУ в Афганистане. Тем самым под угрозой оказалась безопасность сотрудника спецслужбы и его семьи. Хорошо, что журналисты сами сообщили об этом, и раскрытия информации не произошло. Однако журналистов в президентский пул выбирают из самых лояльных. Можно ли то же самое сказать обо всех внешних контрагентах компании?

В этом случае угрозой являются недобросовестные действия получателя конфиденциальной информации, которые ведут к утечке.

В основном защита от несанкционированных действий реципиента требуется издателям и владельцам авторских прав. Несмотря на меры, предпринимаемые государством, пиратское распространение контента, в том числе электронных книг, весьма значительно, поэтому различные системы DRM пользуются большим спросом.

Но защита цифровой информации от копирования и нелегального распространения - это не только головная боль издателей. Перед компаниями также встают подобные задачи. Прежде всего, это защита электронных документов, которые можно отнести к базе знаний: описание технологии производства, инструкции для отдела продаж, материалы для дистанционного обучения. Доступ к таким материалам получает широкая группа лиц, и перемещение их за периметр информационной системы, порой, является производственной необходимостью.

Также такая защита может потребоваться любому документу, который отправляется «сомнительному» адресату для ознакомления.

Несколько слов о том, как это работает. Как и при шифровании, файл преобразуется таким образом, что его нельзя открыть стандартными средствами. Для того чтобы получить доступ к защищённому файлу пользователь должен обладать двумя компонентами. Первое – это программа (толстый клиент), с помощью которой можно открыть файл. Второе – ключ, подтверждающий право на просмотр секретного документа. При первом открытии документа происходит активация, которая заключается в проверке валидности ключа и привязке защищенного документа к аппаратным параметрам компьютера пользователя. Защита включает в себя ограничение на доступ, печать, копирование и снятие экранных копий (Print Screen). Конечно, никто не помешает получателю сделать фотографию с экрана и отправить ее по электронной почте. На этот случай используются водяные знаки, которые позволяют отследить источник утечки.

Такая система защиты позволяет также нейтрализовать угрозы перехвата или случайной утечки. Отправителю в режиме реального времени предоставляется статистика по активациям и IP-адресам.

Многие компании используют такой способ защиты, чтобы уйти от использования бумажных версий многостраничных корпоративных документов, что значительно сокращает расходы на печать и логистику.

Вывод

Защита и отслеживание документов за пределами периметра информационной системы предприятия является актуальной задачей, и в зависимости от потребностей заказчика может быть решена по-разному. Для защиты от перехвата при отправке конфиденциального документа доверенному лицу достаточно использовать систему шифрования, желательно построенной на открытом коде. Если помимо защиты от перехвата и случайной утечки требуется защита от несанкционированных действий получателя, нужно выбрать систему с возможностью ограничить доступ, копирование и печать документа. Эти решения могут выступать дополнительными модулями к системе DPL или представлять собой самостоятельные решение.

Компания «Протекшен Технолоджи» предлагает два продукта для защиты корпоративных документов от действий недобросовестных получателей: StarForce Content Enterprise – предназначен для защиты документов внутри и за пределами ИС предприятия, и StarForce Em@il Enterprise – предотвращает несанкционированное распространение исходящих писем и вложений.